meta data de esta página

Conexión de sedes mediante una VPN

Vamos a realizar una conexión entre sedes, teniendo en cada sede un equipo fortigate. Para ello tenemos que crear una conexión VPN en cada sede.

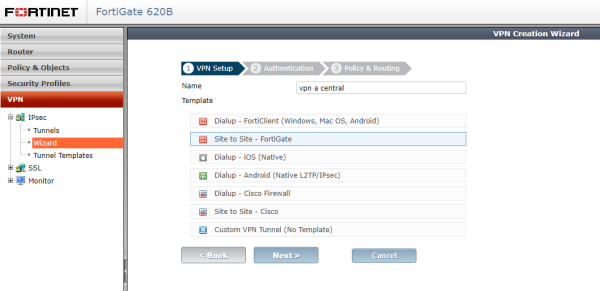

Creamos la VPN en la sede central

Utilizamos el asistente para realizar la configuración. Para ello vamos al menú de la izquierda y seleccionamos VPN→IPsec→Wizard y seleccionamos la opción Site to Site - Fortigate

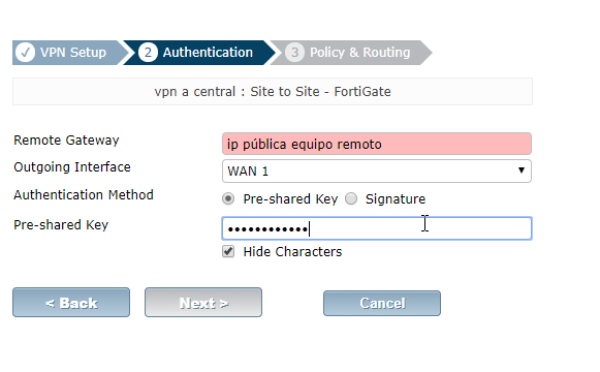

Definimos en remote gateway la ip pública del equipo al que vamos a conectarnos, la interfaz de salida por la que vamos a conectar y el tipo de autenticación que vamos a usar en ambos extremos.

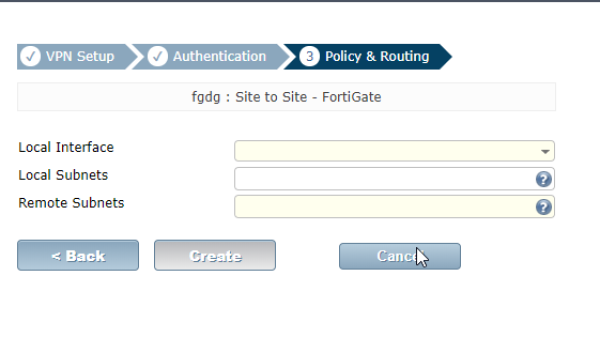

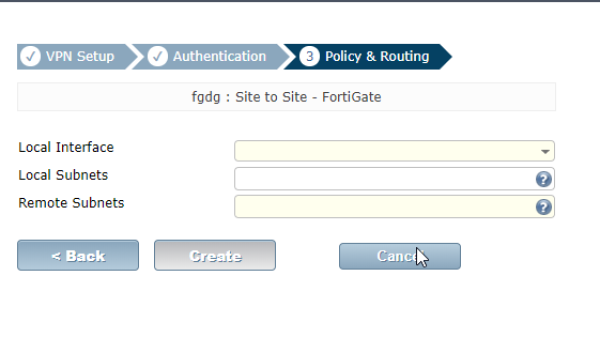

Definimos el interfaz de entrada de la red local, el direccionamiento ip de la red local y el de la la red remota

Al finalizar el asistente nos creará las políticas, las rutas, los grupos y objetos necesarios.

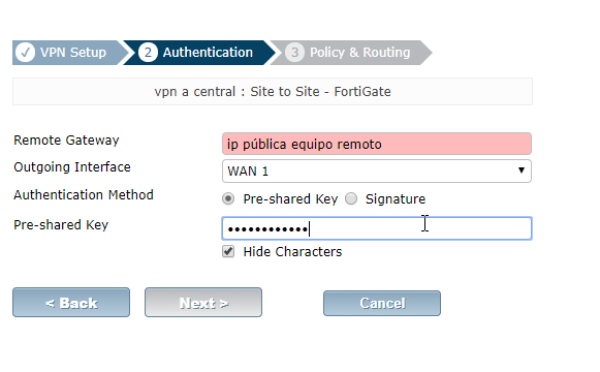

Creamos la VPN en la oficina remota

Seguimos los mismo pasos que cuando creamos la VPN en la sede central, pero cambiando los parámetros del gateway remoto, puerto, etc con los nuevos valores .

Conexión de la sede al AD

Deberemos abrir ciertos puertos desde dicha oficina a nuestros servidores del dominio. En concreto para servidores de domino con Windows 2012 Server

| Puertos de cliente | Puerto del servidor | Servicio |

|---|---|---|

| -49152 65535/UDP | 123/UDP | W32Time |

| -49152 65535/TCP | 135/TCP | Asignador de extremos RPC |

| -49152 65535/TCP | 464/TCP/UDP | Cambio de contraseña de Kerberos |

| -49152 65535/TCP | 49152-65535/TCP | RPC de LSA, SAM, Netlogon (*) |

| -49152 65535/TCP/UDP | 389/TCP/UDP | LDAP |

| -49152 65535/TCP | 636/TCP | LDAP SSL |

| -49152 65535/TCP | 3268/TCP | CATÁLOGO GLOBAL LDAP |

| -49152 65535/TCP | 3269/TCP | LDAP SSL DE GC |

| 53, 49152 -65535/TCP/UDP | 53/TCP/UDP | DNS |

| -49152 65535/TCP | -49152 65535/TCP | FRS RPC |

| -49152 65535/TCP/UDP | 88/TCP/UDP | Kerberos |

| -49152 65535/TCP/UDP | 445/TCP | SMB |

| -49152 65535/TCP | 49152-65535/TCP | DFSR RPC |